Bromo

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pantai Kuta

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Sunrise Pantai

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pangandaran

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Raja Ampat

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Kawah Ijen

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Labuan Bajo

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pantai Madasari Pangandaran

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

G.Rinjani

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Yogyakarta

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pulau Penida

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Bali

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

G.Kerinci

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pulau Komodo

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Danau Toba

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Green Canyon

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Taman Mini Jakarta

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

G.Sindoro

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Pegunungan Lembang Bandung

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Dufan Ancol Jakarta

Keliling Indonesia bersama teman dan keluarga adalah hal menyenangkan.

Rabu, 15 November 2023

Tugas Rounting

Selasa, 31 Oktober 2023

Tugas Pemantau dan Manajemen Perangkat (KJ)

Selasa, 03 Oktober 2023

Tugas VLAN

Karena workstation di Virtual Local Area Network berkomunikasi satu sama lain melalui saklar Virtual Local Area Network dan tidak memerlukan router kecuali jika mereka mengirim data dari luar Virtual Local Area Network untuk mengelola peningkatan beban data, sementara saklar memiliki kemampuan lebih sedikit daripada router, router menyebabkan kemacetan bahkan tabrakan jaringan. Virtual Local Area Network tidak perlu meneruskan informasi melalui router untuk berkomunikasi dengan perangkat di dalam jaringan, sehingga mengurangi latensi jaringan secara keseluruhan.

2.Menawarkan lebih banyak fleksibilitas daripada solusi jaringan non-virtual

VLAN dapat dikonfigurasi dna ditetapkan berdasarkan port, protokol, atau kriteria subnet, sehingga memungkinkan untuk mengubah VLAN dan mengubah desain jaringan bila diperlukan. Lebih jauh lagi, karena Virtual Local Area Network dikonfigurasi di luar koneksi fisiknya ke perangkat lain, Virtual Local Area Network memungkinkan grup yang berkolaborasi – dan mungkin mentransfer banyak data ke perangkat satu sama lain – untuk berbagi Virtual Local Area Network meskipun mereka bekerja pada lantai terpisah atau digedung yang berbeda.

3.Mengatasi jumlah administratif yang dibutuhkan

Virtual Local Area Network memungkinkan administrator jaringan untuk secara otomatis membatasi akses ke grup pengguna tertentu dengan membagi workstation ke dalam segmen LAN terisolasi yang berbeda. Saat pengguna memindahkan workstation mereka, administrator tidak perlu mengkonfigurasi ulang jaringan atau mengubah grup Virtual Local Area Network. Faktor-faktor ini mengurangi jumlah waktu dan energi yang harus dicurahkan oleh administrator untuk konfigurasi jumlah waktu dan energi yang harus dicurahkan oleh administrator untuk konfirgurasi dan langkah-langkah keamanan.

C. Jenis – Jenis VLAN.

1.Port-Base VLAN

Virtual Local Area Network berbasis post mengelompokkan jaringan area lokal virtual berdasarkan port. Dalam jenis LAN virtual, port switch dapat dikonfigurasi secara manual ke anggota VLAN yang lain.

Perangkat yang terhubung ke port ini akan menjadi milik domain siaran yang sama. Karena semua port lain konfigurasi dengan nomor Virtual Local Area Network yang serupa.

Tantangan dari jenis jaringan ini adalah untuk mengetahui port mana yang sesuai untuk setiap Virtual Local Area Network. Keanggotaan VLAN ini tidak dapat diketahui hanya dengan melihat port fisik sebuah switch. Anda dapat menentukannya dengan memeriksa informasi konfigurasi

2. Protocol Based VLAN

Jenis Virtual Local Area Network ini memproses lalu lintas berdasarkan protokol yang dapat digunakan untuk menentukan kriteria penyaringan untuk tag yang merupakan paket yang tidak ditandai.

Pada Virtual Local Area Network ini, protokol layer-3 dibawa oleh frame untuk menentukan keanggotaan VLAN. Ia bekerja di lingkungan multi-protokol. Metode ini tidak praktis dalam jaringan berbasis IP yang didominasi

3. MAC Based VLAN

Virtual Local Area Network berbasis MAC memungkinkan paket masuk yang tidak ditanyai untuk diberikan LAN virtual. Dan dengan demikian mengklasifikasi lalu lintas tergantung pada alamat sumber paket. Anda menentukan alamat MAC untuk pemetaan VLAN dengan mengkonfigurasi pemetaan entri dari MAC ke tabel VLAN

D. Cara Kerja VLAN

Secara umum, cara kerja VLAN yakni menghubungkan semua perangkat komputer dalam lebih dari satu jaringan Local Area Network.

Jaringan VLAN menyediakan akses data ke semua client komputer yang terhubung ke switch dan diberi ID yang sama.

Server VLAN pada dasarnya membuat domain broadcastnya sendiri, memisahkan jaringan fisik menjadi beberapa jaringan logis.

Di atas kertas, lalu lintas komunikasi VLAN diatur oleh server, kemudian switch memastikan bahwa data pergi dan diakses ke proses

E. Kesimpulan

Itulah penjelasan terkait apa itu VLAN lengkap dengan manfaat dan cara kerjanya.

VLAN adalah salah satu teknologi jaringan yang bisa digunakan untuk mengoptimalkan koneksi antar jaringan komputer perusahaan.

Ada banyak keuntungan dan manfaat dari VLAN yang bisa didapatkan jadi sangat cocok bagi Anda yang ingin mengoptimalkan networking di perusahaan yang sedang berkembang.

Terlepas dari itu, selain menggunakan LAN atau VLAN, di masa pandemi seperti sekarang ini Anda juga bisa memanfaatkan VPN sebagai layanan untuk mengamankan jaringan.

Sumber dari :

1.https://www.sampoernauniversity.ac.id/id/vlan-adalah/

2.https://www.sekawanmedia.co.id/blog/pengertian-vlan/

3.https://qwords.com/blog/vlan-adalah/

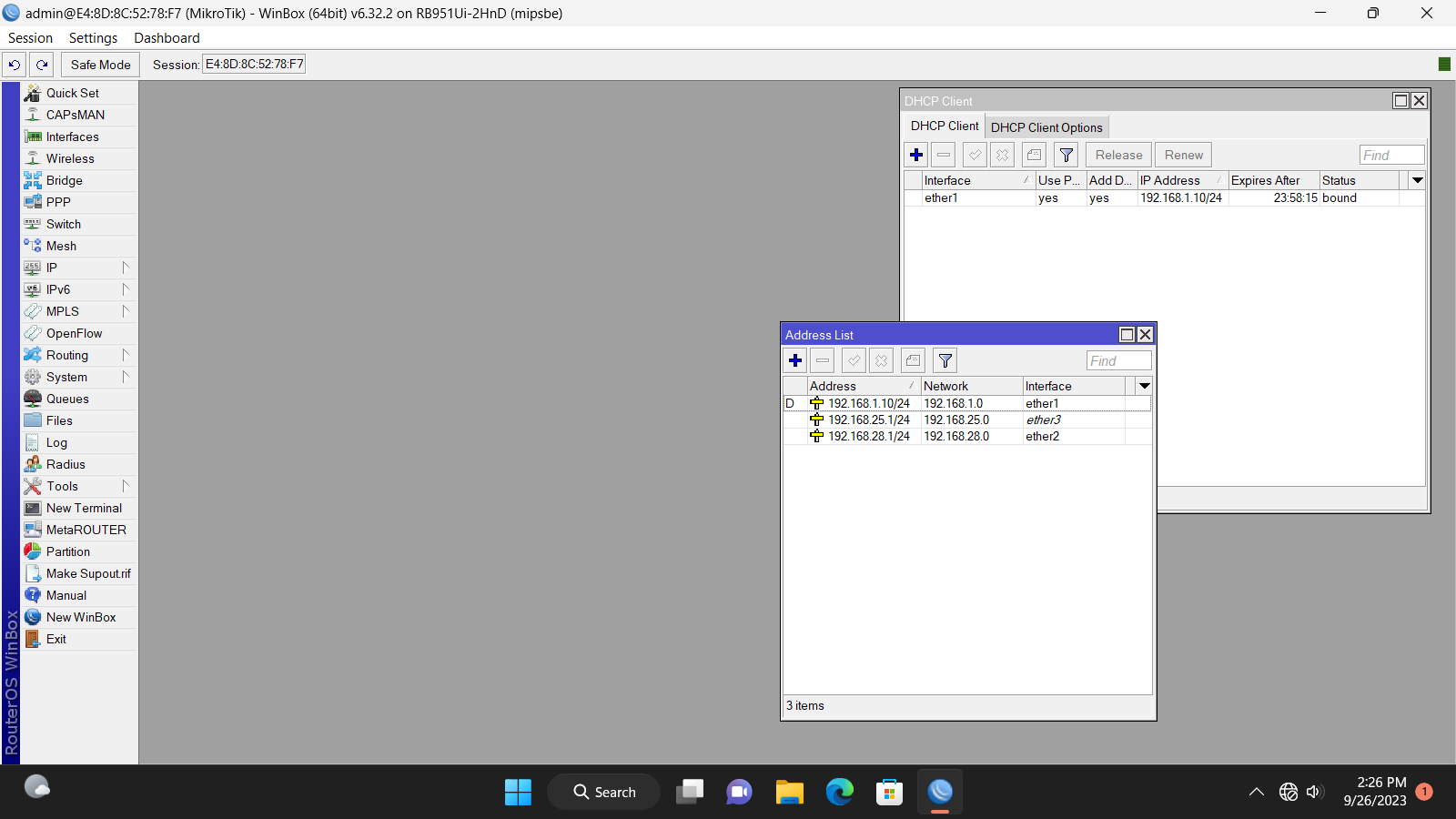

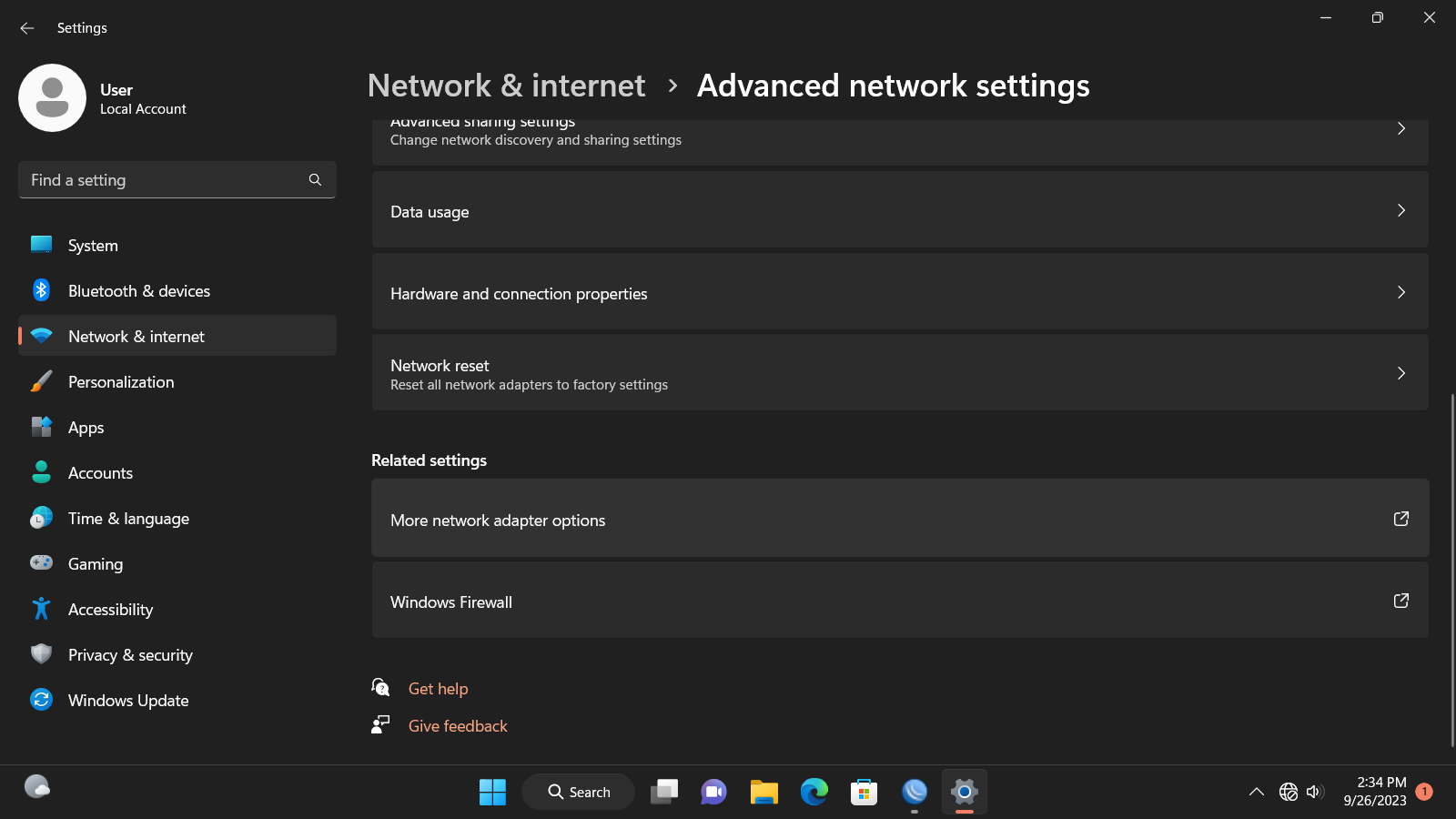

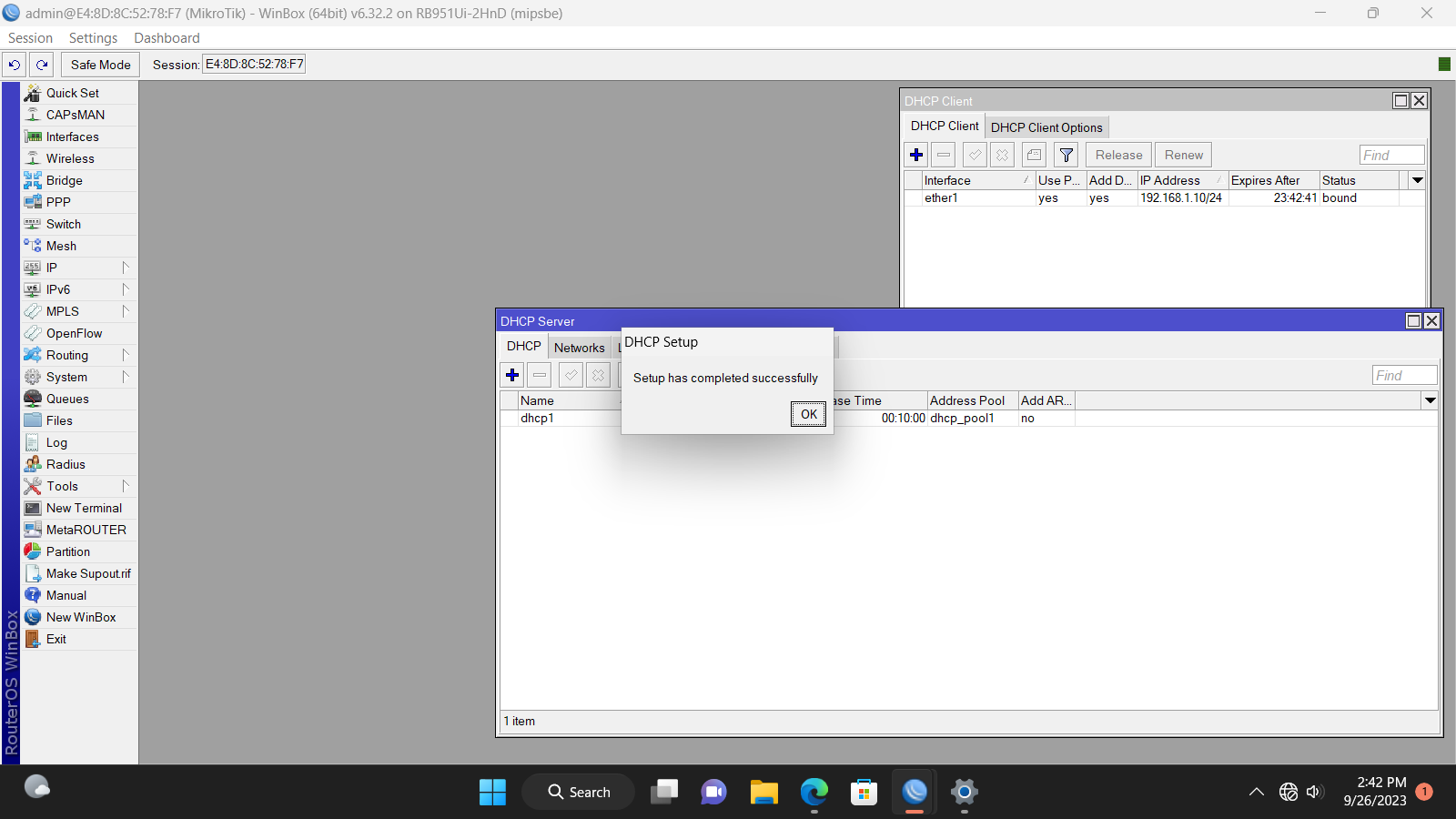

Selasa, 26 September 2023

Laporan Praktik Internet Geteway dengan 2 client, aij

Senin, 31 Juli 2023

PERANGKAT JARINGAN KOMPUTER

Perangkat jaringan komputer adalah alat pendukung untuk menjalankan tranformasi data sehingga perangkat bersangkutan dapat beroperasi.

Sebuah komputer yang digunakan biasanya memerlukan beberapa alat sebagai pengirim data, misalnya router, wireless, wireless card, lan card dan masih banyak lagi yang lainnya

Contoh Perangkat Jaringan Komputer

Seperti apa saja perangkat jaringan komputer yang dimaksud? Yuk kita lihat macam-macam perangkat jaringan komputer di bawah ini.

1. Router

Router adalah sebuah perangkat yang berfungsi untuk menghubungkan dua jaringan atau lebih sehingga pengiriman data dari satu perangkat ke perangkat lain bisa diterima. Router itu bisa menghubungkan network / jaringan yang menggunakan topologi seperti bus, star dan ring

2. Wireless card

Wireless Data ini merupakan sebuah jaringan yang mampu menghubungkan dua device tanpa menggunakan kabel. Wireless Card dapat menghubungkan dua atau lebih perangkat komputer sehingga bisa saling terhubung melalui jaringan Wi-Fi dan tanpa menggunakan kabel.

3. Switch

Switch merupakan sebuah hardware yang fungsinya hampir sama dengan HUB, ia bisa membagi-bagi jaringan lokal ke banyak perangkat komputer. Sementara fungsi utamanya switch ini ialah untuk menerima sinyal, mengirimkan data jaringan dari server ke jaringan perangkat lain.

4. Access Point

Access Point kegunaannya mirip dengan router. Namun Access Point memiliki fungsi yang sebenarnya ialah untuk memancarkan Wireless sinyal yang dipancarkan dari router untuk membuat jaringan WLAN.

5. Server

Perangkat jaringan komputer merupakan alat atau piranti yang berguna untuk mencapai tujuan dari fungsi jaringan komputer. Salah satu jenis piranti tersebut adalah server. Server adalah sebuah komputer atau perangkat yang menyediakan layanan atau service pada client yang terhubung dengannya.

6. Perangkat LAN Card

Seperti halnya dengan perangkat jaringan yang lain, LAN Card ini merupakan perangkat jaringan yang dapt menghubungkan kiriman data dari perangkat satu ke perangkat lainnya.

7. Bridge

Perangkat Bridge ini berfungsi untuk memperluas jaringan ke bentuk jaringan lain yang lebih luas sehingga bisa dipergunakan pada perangkat lain.

sumber:

1.https://makinrajin.com/blog/perangkat-jaringan-komputer/

2.https://images.app.goo.gl/ZSrZuUREzkK4jUnJ8

3.https://images.app.goo.gl/RH94ToyNcvsuQarP8

4.https://images.app.goo.gl/emMpqHVCWCJG34gU9

5.https://images.app.goo.gl/aZcetrrvU82WySsG9

6.https://images.app.goo.gl/nXM8QaXdtkkvGPUy9

7.https://images.app.goo.gl/vzSkPqofvJmCQjTt6